В последнее время часто и много обсуждается тема одиозного поведения международных (в основном американских) гигантов или, скорее, монстров индустрии ИТ. Ниже приведены некоторые факты, которые в совокупности можно охарактеризовать как «кибервойна галопирует».

Технический директор ЦРУ (бывший) Айра "Гусь" Хант в 2012 г. заявил: «Арабская весна была бы невозможна без социальных сетей, мобильных и облачных приложений. Дабы эффективно контролировать эти процессы, необходимо качественно повысить скорость обработки данных от глобальной сети датчиков».

Есть данные, что в рамках программы PRISM, действующей с 2007 г., компании Google, Apple, Microsoft, Facebook, YouTube и др. сотрудничают с Агентством национальной безопасности (АНБ) США. Об этом сообщили издания The Washington Post и The Guardian.

2 года назад сайт WikiLeaks опубликовал следующие данные: средства, которыми располагает ЦРУ, позволяют «взламывать» мобильные ОС iOS и Android. Инфицированные смартфоны могут несанкционированно пересылать данные о местонахождении, звуковые и текстовые сообщения, а также по команде извне включать/ отключать камеру и микрофон.

В феврале 2020 г. очередной шпионский скандал затронул больше 120 стран. Более полувека разведки США и Германии следили за секретной перепиской Ирана, Пакистана, Ватикана и других государств, выяснили в совместном расследовании The Washington Post (США) и телеканал CDF (ФРГ). По данным журналистов, спецслужбам удалось в 1970-х годах получить контроль над компанией Crypto AG, выпускающей популярные шифровальные устройства. Сотрудничество было секретным: покупатели устройств не подозревали, что ко всем их сообщениям легко получают доступ иные разведки.

Crypto AG основал выходец из Российской империи Борис Хагелин (1892 – 1983 гг.), который бежал в Швецию после октябрьской революции 1917 г. В 1925 г. Хагелин ознакомился с «загадкой» – шифровальной машиной Enigma. Вскоре сделал заявление о том, что может создать более подходящую машину шведского производства. МодельB-21 оказалась удачной и была принята на вооружение. Борис Хагелин продал ее также в несколько других стран. Машина имела буквенную клавиатуру для ввода открытого текста и индикаторную панель из 25 ламп, которые подсвечивали полученные буквы шифртекста, она была менее сложной и объемной, а также обеспечивала более высокую секретность в сравнении с машиной Артура Шербиуса – знаменитой Enigma.

В 1940 г. Борис Хагелин прибыл в США и предложил американской армии шифровальную машину M-209. Пентагон стал первым заказчиком основанной Хагелином в Швейцарии фирмы, закупив для своих нужд 140 таких машин. После создания Хагелином в 1955 г. более усовершенствованной криптосистемы, американские власти, по данным журналистов, заключили с ним сделку, которая, в конечном счете, привела к началу операции «Тезаурус». В машины, продаваемые иностранным государствам, сотрудники разведки стали размещать закладки, позволяющие считывать интересующую западную разведку информацию.

Компания Crypto AG всегда сотрудничала с властями разных стран. Ее сближение с американским Агентством национальной безопасности и ЦРУ началось в 1967 г. Тогда Crypto AG выпустила новую машину Н-460. Сделка состоялась не только благодаря желанию Хагелина сохранить США в качестве основного клиента, но и его дружбе с Уильямом Фридманом – еще одним уроженцем Российской империи, известным как «отец американской криптографии». Журналисты утверждают, что все, что было у нее под крышкой, полностью разработали спецслужбы США. Процесс дешифрования написанных на ней сообщений для их разведки стал в разы проще: сообщения, на которые раньше ушли бы месяцы, теперь поддавались за несколько секунд.

С тех пор у компании продавались два варианта продукции: безопасные – для государств-«друзей», и доработанные – для всех остальных. Такие машинки уходили как минимум в 120 стран, а сама система, судя по всему, действовала до 2018 г. Хотя еще чуть больше десяти лет назад в своих рекламных роликах Crypto AG утверждала: их продукция самая лучшая и безопасная.

Каждую минуту пользователи Google вводят примерно 3,8 млн. поисковых запросов, и эти строки компьютерного кода зачастую влияют на глобальную экономику. Со временем Google стал перенастраивать алгоритмы и вмешиваться в результаты поиска в гораздо большей степени, чем это признают компания и ее руководители.

В подходе Google к развитию наметился переход от первоначальной концепции «упорядочивания мировой информации» к стратегии, которая гораздо активнее определяет, как должна выглядеть эта информация. Компания Google внесла изменения в алгоритмы поиска так, что предпочтение отдается крупным предприятиям перед более мелкими. Google создает черные списки, чтобы убрать одни сайты или не дать появиться другим в определенных запросах.

Алгоритмы Google не являются автономными компьютерными программами, они подвергаются регулярному вмешательству со стороны руководителей и инженеров. В настоящее время Google является самым посещаемым сайтом в мире, который превышает 90% рыночной доли всех поисковых систем. Google внес более 3.200 изменений в свои алгоритмы в 2018 г., по сравнению с более чем 2.400 в 2017 г. и примерно с 500 в 2010 г.

По словам одного из руководителей Google, внутреннее расследование 2016 г. показало, что от 0,1% до 0,25% всех поисковых запросов выдают дезинформацию. Это небольшое количество в процентном отношении, но, учитывая огромный объем поисковых запросов в Google, за год оно вылилось бы почти в 2 млрд. запросов.

Согласно сообщениям, которые Google публикует на своем сайте, около 78% этих запросов на удаление было отправлено с начала 2016 г. По данным 2018 г. Россия оказалась впереди всех, потребовав исключить из поиска около 255 тыс. ссылок, 3/4 всех правительственных запросов на удаление из поиска Google за этот период. Почти все запросы страны подпадают под действие закона об информационной безопасности, принятого в России в конце 2017 г.

Google, сотрудники которого рассматривают запросы, иногда отклоняет те из них, которые направлены против политической оппозиции. При этом Google старается не привлекать внимание к таким решениям, чтобы не провоцировать российские органы власти. С одной стороны, некоторые сотрудники Google говорят, что компания вообще не должна обрабатывать запросы на удаление из таких стран, как Россия или Турция. Другие говорят, что важно следовать законодательству стран, где они размещаются.

Американская корпорация Google не смогла убедить суд штата Калифорния о необходимости прекратить судопроизводство в ее отношении по делу о незаконном вторжении в частную жизнь миллионов пользователей в режиме анонимного использования своего браузера Chrome, сообщил Bloomberg.

Согласно мнению истцов, корпорация тайным образом собирает информацию о пользователях посредством сервиса для создания статистики посещения интернет-сайтов Google Analytics, менеджера рекламы Google Ad Manager и других приложений, включая установленные на смартфонах. Отмечается, что сбор информации осуществляется даже в случае активации режима анонимного просмотра в браузере.

Джошуа Купер Рамо, автор книги «Седьмое чувство», утверждает, что в сетевую эпоху победитель часто получает все. Он отмечает, что сегодня существует девять глобальных технологических платформ (Google Chrome, Microsoft Office, Facebook и др.), которыми пользуются более одного миллиарда человек. Все они доминируют на соответствующих рынках – и имеют американское происхождение. Все это так. Но это только видимая часть айсберга под названием «кибервойна». Вот некоторые результаты исследований на тему «Проблемы доверия к импортной электронике на базе SoC (System-On-Chip)».

1. Большинство современных устройств построено на базе микропроцессоров архитектуры Advanced RISC Machine, ARM. Что особенного в современных ARM-процессорах? Это «система на кристалле» (System on Chip, SoC) – т.е. в одном микроконтроллере, в одном корпусе содержатся процессор, память, контроллеры внешних устройств для взаимодействия с внешним миром, в т.ч. мобильные телефоны и планшеты; модемы, маршрутизаторы, сетевое оборудование; платежные терминалы; автомобильная и бортовая встраиваемая электроника и др.

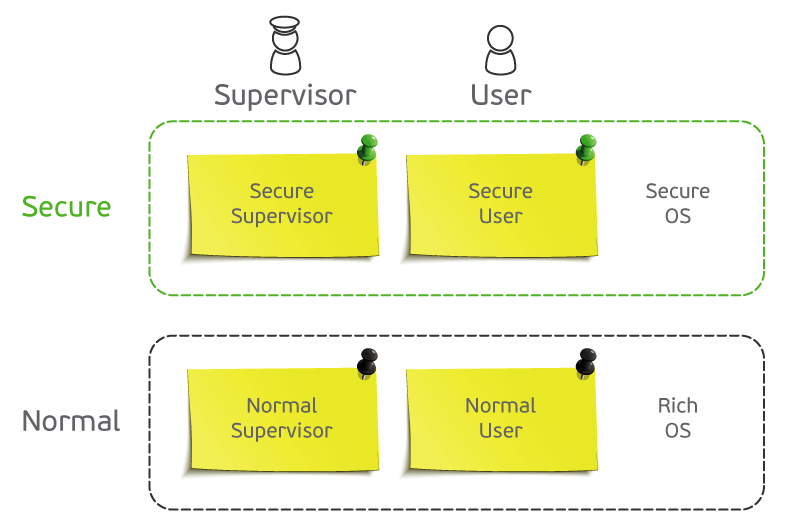

2. Начиная с ARM Cortex A5 (мультимедийные процессоры) и R4 (для промышленной электроники и встраиваемых систем) в микропроцессорах появилась т.н. TrustZone. Это аппаратная изоляции (виртуализация) двух параллельных процессов («миров»): «доверенного» / безопасного (Secure World) и нормального / обычного (Normal World), где работают приложения под управлением привычных ОС.

3. При загрузке процессора сначала загружается специализированная компактная SecureOS, находящаяся в Secure World и контролирующая все коммуникации процессора с внешним миром (контроллеры и периферию). Она же формирует и профиль безопасности (доступные ресурсы, например, объем памяти, доступность внешней периферии и пр.) для «гостевой» (Guest/ Rich OS), в которой будет работать «основная» ОС (iOS, Android, Sailfish, она же Аврора, Linux, Windows и др.) в «мире» Normal World.

4. Несмотря на то, что эти два «мира» изолированы друг от друга, между ними есть тесная связь и возможность общения:

- Secure OS с загруженными в нее трастлетами (доверенными приложениями) имеют неограниченные возможности и могут получить полный доступ ко всем ресурсам – памяти, ключам, вводу-выводу и пр.

- Все ОС (включая сертифицированные), работающие в Normal World, в своем ядре имеют команды передачи управления на Secure OS. Делается это с помощью вызовов Secure Monitor Call (команды SMC#0 в ядре любой упомянутой ОС).

5. Для чего сделана TrustZone? Чтобы обеспечить контроль за распространением контента (платное ТВ, музыка, видео), безопасность платежей (Secure PIN), безопасное хранение криптографических ключей (шифрования и подписи), выполнение криптографических операций в изолированной среде (Secure OS), доверенные корпоративные приложения (удаленный безопасный доступ, VPN, аутентификация; защищенная почта; защищенная передача данных и голоса).

6. Приложение из TrustZone может скрытно (и без возможности обнаружения) выполнять шпионские функции (включать микрофон, камеру, вывод на экран, контроль обмена данными, манипуляция информацией – подмена координат GPS/ Глонасс и пр. – кража криптографических ключей, отпечатков пальцев с сенсора, ключей для доступа в государственные и корпоративные информационные системы и т.п.). В результате в рамках страны возникают большие риски, что дистанционно может быть отключена связь, инфраструктура управления, могут контролироваться перемещение транспорта, людей, информационные потоки.

7. Практически все современные ARM-процессоры содержат механизм TrustZone. «Движки» большинства мобильных, встраиваемых ОС (iOS, Android, Tizen, Sailfish) построены на ядре Linux. При инициализации устройства ядро обращается к механизмам TrustZone (Secure Monitor Call – внешне ничем не примечательная команда SMC#0).

8. Удалить вызовы Secure Monitor (команды SMC#0) из ядра «гостевых» ОС нельзя – они перестанут работать на этих процессорах, т.к. управлением режимами энергосбережения, загрузкой аппаратных ядер процессора, кэшем и пр. занимается именно Secure OS (как BIOS в системах на x86).

9. Удалить или заменить Secure OS в TrustZone практически невозможно (она защищена секретным ключом), обнаружить – крайне сложно – только по косвенным признакам, например, по наличию команд SMC#0 в ядре «гостевой» ОС.

10. Написать свою Secure OS и загрузить ее в импортный ARM-процессор – задача крайне нетривиальная, поскольку документация на аппаратный уровень процессоров, как правило, недоступна (особенно для российских компаний), ключи процессора для загрузки своей Secure OS нам также никто не даст.

11. ARM-процессоры с «открытой» TrustZone или без нее крайне небезопасны.

Важно отметить, что все это уязвимости или, точнее, недекларируемые возможности (НДВ), самого низкого уровня – уровня загрузчика ОС, вшитого в процессор. Т.е., их практически невозможно устранить, зато можно использовать тому, кто знает о них, и знает, как это сделать.

Можно ли решить эту проблему? Далее будут рассмотрены три возможных решения: одно асимметричное, два других – симметричные.

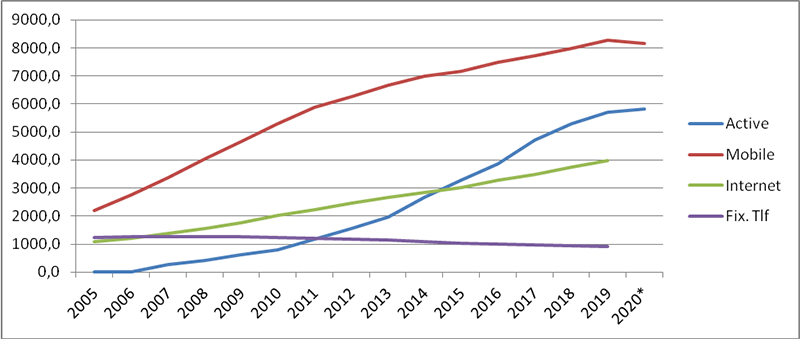

Мобильные устройства стали неотъемлемой частью бизнес-процессов компаний и государственных организаций, важным инструментом по повышению эффективности работы сотрудников различных организаций.

Для наглядности ниже представлена динамика общего количества мобильных устройств, активных мобильных устройств, устройств фиксированной телефонной связи и пользователей Интернет (млн.) с 2005 по 2020* (оценочно для 2020 г.) годы по состоянию на ноябрь 2020 г.

При этом стремительно развивающиеся мобильные технологии влекут новые вызовы и угрозы, в числе которых наличие НДВ в программно-аппаратном обеспечении устройств и приложений сторонних компаний, трассировка и подмена местонахождения, отслеживание действий пользователей через приложения и др.

Эти вызовы и угрозы обусловлены, в т.ч., специфическими особенностями мобильных технологий:

- для мобильных технологий понятие «периметр контролируемой зоны» отсутствует;

- существует потенциальная возможность неограниченного во времени и в пространстве НСД к мобильному устройству.

Бывший сотрудник АНБ США Эдвард Сноуден предупредил об опасных последствиях сбора личной информации граждан в условиях широкого распространения смартфонов и других мобильных устройств.

«Когда речь идет о сборе информации, это является злоупотреблением информацией, – заявил он в ходе телеконференции по случаю выхода в свет его мемуаров Permanent Record («Личное дело») – Все, что вы делаете, все, что вы читаете, какие покупки совершаете – все это фиксируется. История, зафиксированная в памяти вашего телефона – это фактически история вашей интеллектуальной жизни, это информация о близких вам людях, о секретах, которых вы стыдитесь, об идеях, которые, как вы считаете, принадлежат только вам. Фактически, информация о нас – это мы сами, и злоупотребление этой информацией – это вторжение в личную жизнь».

По его словам, смартфоны «незаметно для нас передают в эфир информацию о нас и создают то, что в книге названо «личным делом». «Фактически, это создание файла, хранящего полную информацию о личной жизни», – добавил он, предупредив, что эта информация используется в финансовых и других целях.

Кроме того, мобильные технологии, как и Интернет, могут использоваться как инструмент для совершения различных противоправных действий. Например: террористическая деятельность, деятельность иностранных спецслужб, несанкционированный доступ к персональным или критичным корпоративным данным (данным, составляющим коммерческую тайну), подмена/ блокировка данных критической информационной инфраструктуры (КИИ) и пр.

Таким образом, перечисленные и др. особенности, по отдельности или в сочетании, в случае возникновения специфических для мобильных технологий вызовов и угроз, в совокупности могут являться угрозой национальной безопасности. Более подробную информацию по теме можно узнать из брошюры «Безопасность мобильных технологий. Общие рекомендации», версия 2.0.

Как результат, неизбежно встает сакраментальный для России вопрос: «Что делать?». Помимо других мероприятий необходимо создать независимую от зарубежных поставщиков программно-аппаратную мобильную платформу. Эта концепция, сформулированная как Национальная мобильная платформа, изложена в разделе 12 упомянутой брошюры.

В числе основных компонентов Национальной мобильной платформы:

1. Доверенная аппаратная платформа. Может быть российской или частично зарубежной сборки, в первую очередь – микропроцессора, произведенного, например, в КНР или странах Юго-Восточной Азии, с использованием российских комплектующих с обязательным контролем приемки в соответствии с правилами, принятыми в Российской Федерации, и выдачей сертификата установленного образца.

2. Доверенная мобильная ОС, включающая встроенные или сторонние средства защиты информации от НСД, а также средства криптографической защиты информации (СКЗИ).

Необходимо отметить, что уже внедряемая ОС Аврора с приложениями и сертифицированным СКЗИ (также имеет сертификат ФСТЭК России по отсутствию НДВ) – это хорошее решение. Но его следует рассматривать только как промежуточное. Главная проблема – микропроцессор, заведомо не содержащий НДВ. Следующая проблема – ОС с тем же свойством.

Создание Национальной мобильной платформы необходимо в целях противодействия новым вызовам и угрозам, а также обеспечения национальной безопасности в сфере мобильных технологий. Кроме того, некоторые другие страны (например, страны ЕАЭС, БРИКС или ШОС), вероятно, хотели бы иметь свою национальную мобильную платформу, но ее создание сопряжено со значительными трудностями. Причина в том, что развитую криптографическую науку, современные криптографические алгоритмы и реализующие их средства в состоянии создавать, развивать и внедрять очень немногие страны в мире (в первую очередь – Россия и США, а также некоторые другие страны).

Безусловно, проблема создания «доверенного» процессора, и в первую очередь не содержащего НДВ, гораздо более широкая, чем их применение в мобильных устройствах. Это компьютеры широкого спектра применения, от настольных до суперЭВМ, сетевое оборудование, бортовая электроника, устройства «Интернета вещей» и др. Однако в рамках данной публикации ограничимся именно этим их применением.

В России есть возможности и квалифицированные специалисты для выполнения этих работ. И вот три подтверждения этому.

Одно из возможных, асимметричных, решений – т.н. «стерилизация процессора» с применением технологии TrustZone. Суть его в следующем.

Это доверенная программно-аппаратная платформа с применением технологии TrustZone для импортных ARM-процессоров серии i.MX6 компании NXP/Freescale. Она позволяет заменить обычный загрузчик ОС на собственный доверенный, загрузить собственную реализацию Secure OS (TEE – Trusted Execution Environment) и обеспечить контроль над коммуникациями и процессами, загрузку и взаимодействие с любой «гостевой» системой (без внесения каких-либо изменений в нее или в используемые приложения).

Aladdin TSM включает в себя:

1. Модуль доверенной загрузки, реализующий функции электронного замка, удовлетворяющий требованиям Профиля ФСТЭК России к средствам доверенной загрузки уровня BIOS второго класса защиты.

2. Модуль СКЗИ и электронной подписи, реализующий набор российских криптографических алгоритмов и протоколов, работает как трастлет в изолированной доверенной среде TrustZone с аппаратным доверенным хранилищем ключей. При этом все криптографические функции доступны приложениям в «гостевой» ОС через привычные вызовы библиотеки pkcs#11.

3. Модуль доверенного ввода и вывода для защищенных приложений, недоступного к перехвату средствами обычной ОС.

4. Модуль централизованного управления, позволяющий с использованием системы JaCarta Management System (JMS) дистанционно управлять ключами и сертификатами, загрузкой трастлетов, безопасно обновлять «прошивку» процессора, загружать и анализировать журналы аудита и т.п.

Области применения:

- мобильные устройства;

- терминалы, тонкие клиенты;

- сетевое оборудование;

- элементы Интернета вещей (IoT, M2M) и др.

Другое, симметричное, решение: в 2020 г. выпущен планшет на базе процессора «Эльбрус-1С+», который изготовлен Институтом электронных управляющих машин им. И.С. Брука (ИНЭУМ). Он является частью концерна «Автоматика» государственной корпорации «Ростех». Это совместная разработка ИНЭУМ и МЦСТ.

«Эльбрус-1С+» 64-разрядный, штатная частота – 1 ГГц, чип одноядерный. Разработан процессор на предприятии МЦСТ с соблюдением норм технологического процесса в 40 нм.

Конечно, по современным меркам характеристики процессора весьма скромные. Однако, по данным издания CNews от 8.10.2020 компания «МЦСТ разработала первый 16-нанометровый процессор, созданный полностью по российским технологиям. Также он стал первым отечественным CPU, достигшим частоты 2 ГГц». Чип получил название «Эльбрус-16С». Компания планирует полностью завершить его разработку в 2021 г. Одно из достижений – обеспечена загрузка ОС «Эльбрус Линукс». Новый процессор будет готов к серийному производству к концу 2021 г., а само производство начнется в первой половине 2022 г.».

Однако, «их непосредственный выпуск будет развернут за пределами нашей страны. В России пока нет заводов, способных выпускать 16-нанометровую продукцию. К целевой аудитории нового чипа относятся производители серверов среднего и высшего классов производительности, систем хранения данных, мощных встраиваемых вычислительных узлов, рабочих станций и суперЭВМ». Возможно ли применение этих процессоров, или хотя бы «Эльбрус-8СВ» (28 нм, 1,5 ГГц), в мобильных устройствах – вопрос пока открытый.

В качестве третьего, симметричного решения, необходимо отметить российскую компанию ОАО «Мультиклет», г. Екатеринбург, занимающуюся разработкой и производством высокопроизводительных и отказоустойчивых процессорных ядер и процессоров с низким энергопотреблением, спроектированных на базе российской мультиклеточной архитектуры, а также устройств на их основе. Так, например, компанией разработан 16-ти клеточный процессор MultiClet B, который спроектирован для топонормы 28 нм, и который за один такт может выбрать и выполнить до 16 команд.

Помимо разработки собственных процессора и ОС крайне желательно разработать стандарты, критерии оценки или иные нормативные и регулирующие документы в части безопасности мобильных технологий в корпоративном секторе. За основу можно взять систему стандартов Common Criteria (2016 г.).

Необходимо четко понимать, что если не приступить к решению этих задач немедленно, то наблюдаемые в настоящее время волны кибервойны могут перерасти во всепоглощающее цунами, результатом которого может стать киберхаос.

Мнение автора может не совпадать с позицией Редакции

Читайте другие материалы журнала «Международная жизнь» на нашем канале Яндекс.Дзен.

Подписывайтесь на наш Telegram – канал: https://t.me/interaffairs

12:19 13.04.2021 •

12:19 13.04.2021 •