«Детские годы» мобильных технологий уже в прошлом. За последние три – четыре года участниками рынка проделан путь от простых (по сегодняшним меркам) устройств и приложений до полнофункциональных компонентов корпоративных систем. Мобильные приложения продолжают рост как количественно, так и качественно. Причем основная часть этого количества свидетельствует о росте взаимодействия между отдельными частными клиентами, партнерами и работниками, с одной стороны, организациями и их бизнес-процессами[1] – с другой. Организации, в свою очередь, должны адаптировать свои стратегии, бизнес-процессы и технологии к новым, мобильным, условиям.

На рынок мобильных технологий вышли крупные компании, которые ранее ими не занимались: IBM, Oracle, Dell, SAP, Hewlett-Packard, CheckPoint, Symantec, Citrix, VMware и др. Произошли многие слияния и поглощения.

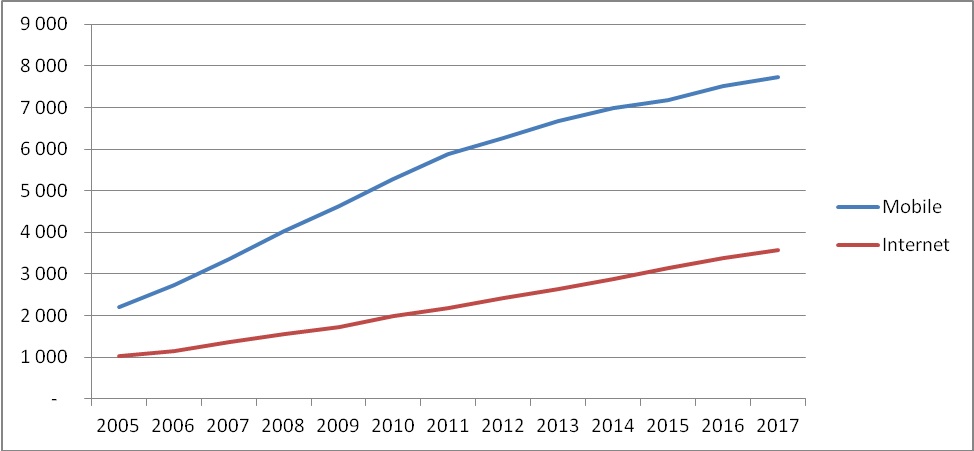

На рисунке 1 представлена статистика роста количества мобильных устройств и пользователей Интернет (млн.) с 2005 по 2017 годы[2].

Рисунок 1

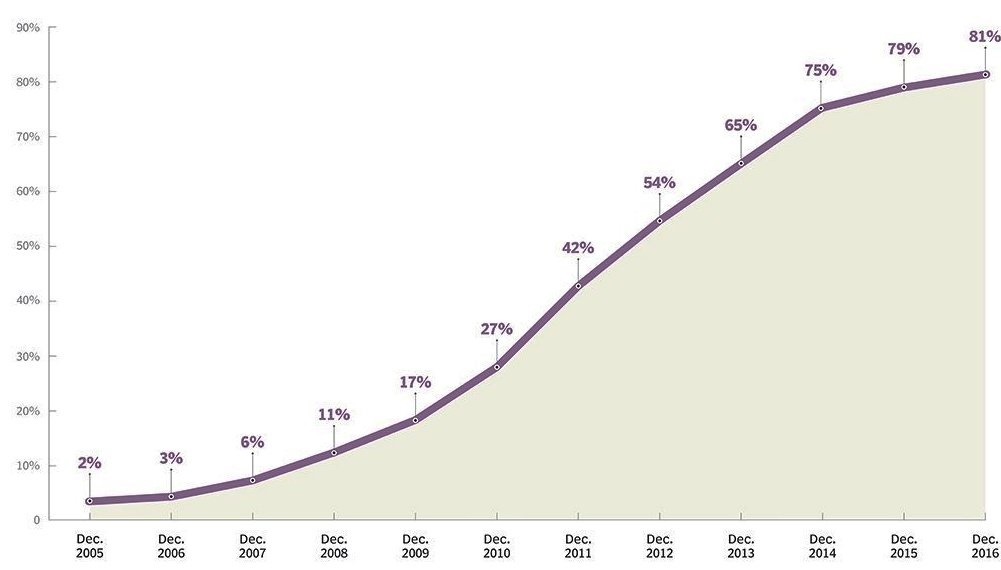

Динамика роста доли смартфонов в общем количестве мобильных устройств представлена на рисунке 2.

Рисунок 2

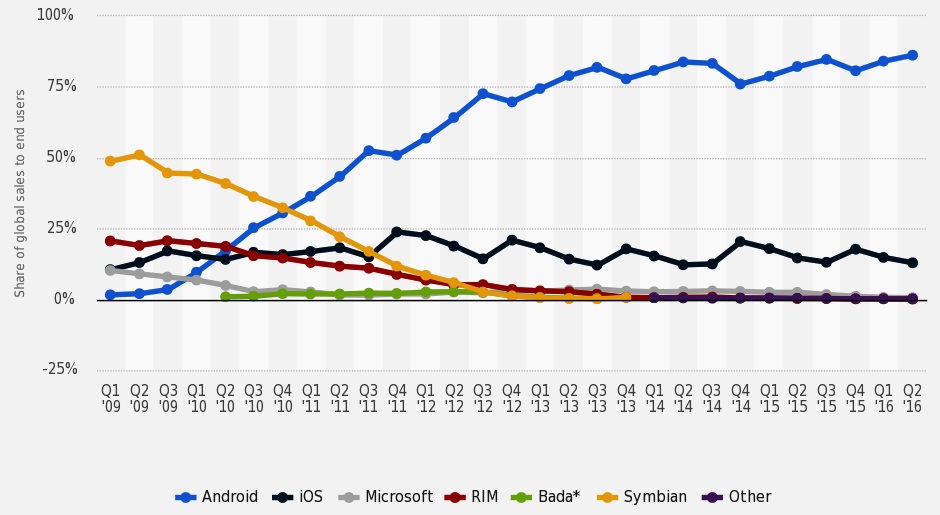

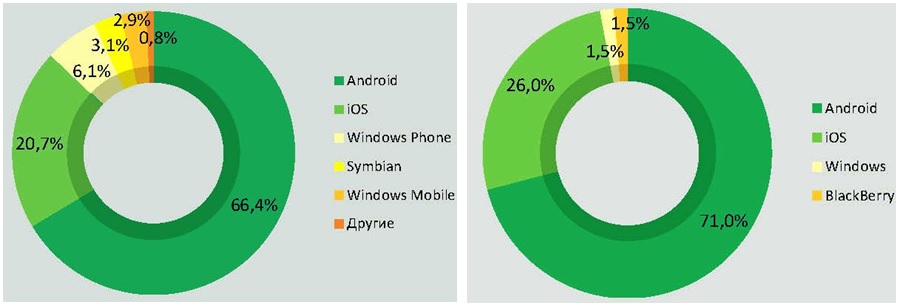

Статистика использования мобильных ОС (по данным Gartner на 2-й квартал 2016 года) приведена на рисунке 3.

Рисунок 3

«Мобильные технологии превратились из вспомогательных и инновационных решений для бизнеса в ключевые пользовательские компьютерные технологии для корпоративной среды, – дает характеристику текущей ситуации Фил Хочмах, программный директор IDC. – Поскольку устройства и приложения изменили характер выполнения функциональных обязанностей, мобильные прикладные платформы и сервисы создали целую новую модель бизнеса и возможности взаимодействия участников. Для получения преимуществ организации должны знать взаимосвязи, зависимости и требования по всем аспектам мобильных технологий, от аппаратного обеспечения и устройств до управления и разработки платформ, безопасности и сервисов».

Развитие средств и методов обеспечения безопасности в области информационных технологий (ИТ) всегда отстает от развития самих ИТ. Однако для мобильных технологий этот разрыв существенно шире, чем для стандартных ИТ: постоянно выпускаются новые модели мобильных платформ и операционных систем (ОС) с новыми функциями, количество мобильных приложений, включая корпоративные, исчисляется сотнями тысяч, а также развиваются новые средства управления.

Однако мобильные технологии, как и любые другие инновационные решения, имеют обратную сторону. И суть этой обратной стороны в том, что мобильные технологии, как и Интернет (и даже топор как новаторская технология каменного века), могут использоваться как инструмент для совершения противоправных действий. В частности, террористическая деятельность, деятельность различных спецслужб, несанкционированный доступ к персональным или критичным корпоративным данным (данным, составляющим коммерческую тайну), подмена/блокировка данных критической информационной инфраструктуры и пр.

Ниже приведены некоторые факты, которые в совокупности можно охарактеризовать как «кибервойна галопирует», т.е. разгорается бешеными темпами.

Центр общественных связей ФСБ России сообщил: «…выявлены факты внедрения вредоносного программного обеспечения, предназначенного для кибершпионажа, в компьютерные сети порядка 20 организаций, расположенных на территории России…».

Технический директор ЦРУ Айра "Гусь" Хант: «Арабская весна была бы невозможна без социальных сетей, мобильных и облачных приложений. Дабы эффективно контролировать эти процессы, необходимо качественно повысить скорость обработки данных от глобальной сети датчиков».

По некоторым данным, в рамках программы PRISM компании Google, Apple, Microsoft, Facebook и др. сотрудничают с АНБ США. Также существует программа CO-TRAVELER – инструмент для отслеживания передвижения владельцев сотовых телефонов и выявления их скрытых контактов.

Центр общественных связей ФСБ России в декабре 2016 года сообщил, что «ФСБ России получена информация о подготовке иностранными спецслужбами в период с 5 декабря 2016 года масштабных кибератак с целью дестабилизации финансовой системы Российской Федерации, в том числе деятельности ряда крупнейших российских банков».

Бюро кредитных историй Equifax завершило оценку объема и состава данных, украденных хакерами летом 2017 года. Злоумышленники получили в свое распоряжение 145,5 млн. номеров социального страхования, которые в США позволяют взять кредит или оформить банковскую карту.

Сайт WikiLeaks опубликовал следующие данные: средства, которыми располагает ЦРУ, позволяют «взламывать» мобильные ОС iOS и Android. Инфицированные смартфоны могут несанкционированно пересылать данные о местонахождении, звуковые и текстовые сообщения, а также по команде извне включать/ отключать камеру и микрофон. Об этих и других фактах сообщают TheIndependent и ряд российских изданий.

Помимо этого, были украдены 145,5 млн. номеров социального страхования (SSN), 99 млн. адресов, 20,3 млн. телефонных номеров, 17,6 млн. номеров водительских удостоверений и 1,8 млн. адресов электронной почты. Кроме того, были похищены данные по 209 тыс. платежных карт, включая номер и дату окончания действия, а также 97,5 тыс. номеров налогоплательщика TaxID. Также злоумышленники получили сканы или фотокопии 38 тыс. водительских удостоверений, 12 тыс. карт социального страхования или налогоплательщика и 3,2 тыс. паспортов. Эти изображения были загружены пользователями на портал Equifax.

За два года финансовая система России потеряла от кибератак около 6,9 млрд. рублей, подсчитали в российской компании Group-IB. В 2017 году была выявлена новая тенденция – похищение информации через мессенджеры. Мобильные угрозы направлены в первую очередь на пользователей ОС Android из-за ее распространенности, отмечают в компаниях Dr. Web и Eset Russia. ОС Android более популярна у злоумышленников, поскольку она занимает около 80% рынка мобильных устройств. В 2017 году ежемесячно появлялось до 400 новых угроз для ОС Android, в то время как в 2016 году – около 300, а в 2015-м – 200.

В сентябре 2017 года Google's Play Protect team было выявлено шпионское программное обеспечение приложения для ОС Android, но распространялось оно с октября 2015 года. Однако новые версии этого ПО могут получать привилегированные права (rooted) на устройствах, использующих уязвимые версии ОС Android, позволяя выполнять широкий набор операций. Получив привилегированные права, приложения, инфицированные Tizi, могут получать данные из социальных сетей, таких как Facebook, Twitter, LinkedIn, записывать звонки по WhatsApp, Viber и Skype, посылать и перехватывать текстовые сообщения, получать доступ к записям календаря, контактов, фото/ видео данным, а также ключам шифрования Wi-Fi. Кроме того, инфицированные Tizi приложения могут записывать аудиоданные, если пользователь не использует устройство, и делать фотоснимки без уведомления пользователя.

С декабря 2016 года тема информационных технологий и обеспечения их безопасности постоянно была в центре внимания российских властей. Был принят ряд нормативных документов, направленных на повышение уровня информационной безопасности:

-

Доктрина информационной безопасности Российской Федерации.

-

Стратегия развития информационного общества в Российской Федерации на 2017 – 2030 годы.

-

Программа «Цифровая экономика Российской Федерации».

-

Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» и сопутствующие ему нормативно-правовые акты: Указы Президента Российской Федерации, Постановления Правительства Российской Федерации, нормативные документы ФСБ России и ФСТЭК России.

-

Указ Президента Российской Федерации от 7.05.2018 № 204 «О национальных целях и стратегических задачах развития Российской Федерации на период до 2024 года».

Также внесены изменения в ранее принятые Федеральные Законы «Об информации, информационных технологиях и о защите информации», «О связи», «О персональных данных».

Такое внимание к вопросам обеспечения информационной безопасности обусловлено усилением противостояния в киберпространстве, о чем свидетельствуют события последнего времени. Задачи обеспечения информационной безопасности в полной мере относятся и к мобильным технологиям. При этом стремительно развивающиеся мобильные технологии влекут новые вызовы и угрозы:

- Наличие недекларированных возможностей (НДВ) в программно-аппаратном обеспечении устройств и приложениях сторонних компаний.

- Съем голоса/ данных «по воздуху» (от пользователя устройства до базовой станции оператора связи).

- Манипуляции с данными при передаче (подмена, блокировка).

- Внедрение вредоносного программного обеспечения.

- GPS/ Геолокация (трассировка, подмена местонахождения).

- Утеря или кража устройства (возможен доступ к ресурсам организации).

- Использование недоверенных («серых», непроверенных или пользовательских) устройств, сетевых сервисов или их неправомочное использование («человеческий фактор»).

- Отслеживание действий пользователей через приложения (с использованием НДВ).

Эти вызовы и угрозы обусловлены, в том числе, специфическими особенностями мобильных технологий:

- для мобильных технологий понятие «периметр контролируемой зоны» отсутствует;

- существует потенциальная возможность неограниченного во времени и в пространстве несанкционированного доступа к мобильному устройству.

Таким образом, перечисленные особенности (по отдельности или в сочетании) в совокупности могут являться угрозой национальной безопасности.

Межрегиональная общественная организация «Ассоциация руководителей служб информационной безопасности» (АРСИБ) совместно с экспертами по информационной безопасности, проанализировав сложившуюся ситуацию, пришли к выводу, что использование мобильных устройств под управлением ОС Google Android для федеральных, муниципальных и иных органов исполнительной и законодательной власти, государственных учреждений и компаний с государственным участием, особенно для тех из них, в которых мобильные технологии используются в критической информационной инфраструктуре, государственных информационных системах и информационных системах персональных данных небезопасно в силу следующих ключевых факторов:

-

Высокая популярность среди пользователей.

-

Низкая вероятность своевременного выхода и установки обновлений ОС для устройств под управлением ОС Google Android.

-

Архитектура и правовая политика Google в отношении ОС Google Android не позволяет полноценно управлять передачей пользовательских и технических данных.

-

Лицензионные и санкционные риски: компания-разработчик ОС имеет право в одностороннем порядке изменить функционал и условия использования ОС или ограничить ее использование на определенных территориях или категорией пользователей.

-

Исходный код системы или некоторых ее компонент, в том числе сторонних разработчиков, не позволяет провести проверку на отсутствие НДВ. А также верификация источника (магазина) приложений.

По данным Лаборатории Касперского более 98% известного вредоносного кода создано для ОС Google Android. При этом рост продаж устройств совпадает с ростом количества вредоносного кода, а многообразие поведений аналогично вредоносному коду для ОС Windows.

Кроме того, количество уязвимостей для мобильных ОС прямо пропорционально их распространенности. Об этом свидетельствуют результаты исследования, проведенного компанией «Код безопасности» в 2016 г. (рисунок 4).

Рисунок 4

Риски и угрозы, связанные с использованием мобильных технологий в корпоративном секторе, могут быть минимизированы следующим образом:

-

Применением систем управления мобильными устройствами и приложениями, реализующими какую-либо форму контейнера, и средств криптографической защиты информации в канале связи между мобильным устройством и корпоративной системой.

-

Использованием мобильных платформ и систем управления ими, содержащих встроенные средства защиты, включая криптографические.

При этом желательно, чтобы применяемые средства защиты, как на уровне мобильного устройства, так и на уровне системы управления, были сертифицированы соответствующим регулятором. АРСИБ не рекомендует использовать мобильные технологии в бизнес-процессах с использованием мобильных устройств под управлением как ОС Google Android, и ОС Apple iOS, без дополнительных мер защиты.

Рекомендации, как и приведенные выше риски, в полной мере распространяются и на другую популярную по распространенности ую этой компанией политику защиты пользовательских данных.С - мобильную ОС – iOS, устанавливаемую только на мобильные устройства компании Apple, несмотря на декларируемую этой компанией политику защиты пользовательских данных.

Наряду с техническими мерами защиты необходимо применять и организационные (политика безопасности), которые, не заменяя технических, позволяют достаточно эффективно минимизировать риски и противодействовать специфичным угрозам.

Более подробную информацию по теме можно узнать из брошюры «Безопасность мобильных технологий. Общие рекомендации», версия 2.0, электронная версия которой размещена на сайте АРСИБ. Также, АРСИБ подготовлено Открытое письмо «О безопасности мобильных технологий», с которым можно ознакомиться в Интернете и на сайте АРСИБ.

Кроме того, АРСИБ разработан трехдневный учебный курс «Безопасность бизнес-процессов, использующих мобильные технологии». Курс включает основы мобильных технологий: определения, варианты использования, угрозы и меры противодействия, системы управления, возможности мобильных технологий для реализации бизнес-процессов и обеспечения их безопасности, а также обзор некоторых российских и зарубежных систем управления, сценарии их применения и практические рекомендации. Более подробную информацию можно получить в АРСИБ.

В заключение можно сформулировать три тезиса:

-

Обеспечение ускоренного внедрения цифровых технологий в экономике и социальной сфере является одной из национальных целей развития Российской Федерации на период до 2024 года (п. 1ж Указа).

-

Цифровое взаимодействие все больше основывается на беспроводных (в быту – мобильных) технологиях (см., например, рисунок 1).

-

Для того чтобы новые технологии не примели к хаосу, необходим баланс между эффективностью, повышением производительности и удобством, с одной стороны, и обеспечением безопасности – с другой.

Помимо перечисленных выше рекомендаций по минимизации рисков и угроз, связанных с использованием мобильных технологий, также необходимо минимизировать риски и угрозы на более низком уровне. А именно: создать независимую от зарубежных поставщиков программно-аппаратную мобильную платформу. Эта концепция, сформулированная как Национальная мобильная платформа и изложенная в разделе 12 упомянутой брошюры, в полной мере соответствует п. 11 Указа.

В числе основных компонентов Национальной мобильной платформы:

-

Доверенная аппаратная платформа. Может быть российской или частично зарубежной сборки, в первую очередь – микропроцессора, произведенного, например, в КНР или странах Юго-Восточной Азии, с использованием российских комплектующих с обязательным контролем приемки в соответствии с правилами, принятыми в Российской Федерации, и выдачей сертификата установленного образца.

-

Доверенная мобильная ОС, включающая встроенные или сторонние средства защиты информации от несанкционированного доступа, а также криптографические средства защиты информации (на уровне ядра ОС).

Создание Национальной мобильной платформы необходимо в целях противодействия новым вызовам и угрозам, а также обеспечения национальной безопасности в сфере мобильных технологий. Кроме того, некоторые другие страны (например, страны ЕАЭС, БРИКС или ШОС), вероятно, хотели бы иметь свою национальную мобильную платформу, но ее создание сопряжено со значительными трудностями. Причина в том, что развитую криптографическую науку, современные криптографические алгоритмы и реализующие их средства в состоянии создавать, развивать и внедрять очень немногие страны в мире (в первую очередь – Россия и США, а также некоторые другие страны).

Необходимо отдавать себе отчет в том, что, если не приступить к решению этих задач немедленно, то наблюдаемые в настоящее время волны кибервойны могут перерасти во всепоглощающее цунами, результатом которого может стать мобильный хаос.

Мнение автора может не совпадать с позицией Редакции

[1] Под терминами «бизнес», «бизнес-процессы» будем понимать деятельность, действия, процессы организаций любых форм собственности.

[2] По данным Международного союза электросвязи (http://www.itu.int/en/ITU-D/Statistics/Pages/stat/default.aspx).

Читайте другие материалы журнала «Международная жизнь» на нашем канале Яндекс.Дзен.

Подписывайтесь на наш Telegram – канал: https://t.me/interaffairs

15:53 28.06.2018 •

15:53 28.06.2018 •