The Economist, 19 июня 2021 года

«Далеко в тени»

Череда взломов с помощью программ—вымогателей демонстрирует проблемы, с которыми сталкиваются правительства при попытках защитить себя — и атаковать других – онлайн.

На протяжении последнего месяца система здравоохранения Ирландии пребывала в беспорядке. 14 мая Исполнительная Служба Здравоохранения - финансируемый государством поставщик медицинских услуг, подверглась атаке “вирусов-вымогателей”, в результате которой была вынуждена отключить большинство своих компьютерных систем. Хакеры угрожали обнародовать украденные данные, включая конфиденциальные записи пациентов, если Служба не заплатит 20 миллионов долларов (16,5 миллионов евро). В структуре платить отказались. Персонал Службы вернулся к бумаге и ручке, процедуры затягивались, пациенты Службы испытывали неудобства. К 14 июня сервисы все еще не были восстановлены.

Этот инцидент привлек бы больше внимания за пределами побережья Ирландии, если бы не случился через неделю после того, как аналогичная атака вывела из строя критически важный нефтепровод по другую сторону Атлантики. 7 мая информсистемы Colonial Pipeline - компании, чей одноименный актив поставляет почти половину топлива, используемого на восточном побережье Америки, подверглись кибератаке, и компания была вынуждена остановить подачу нефти. Некоторые люди в панике бросались к бензоколонкам. Президент Джо Байден мобилизовал чрезвычайные полномочия. Компания заплатила выкуп в размере более 4 миллионов долларов; но даже при этом для возобновления подачи нефти потребовалось несколько дней.

Эти две истории в некотором смысле отражают порядок вещей. Все больше и больше предприятий подвергаются атакам вирусов-вымогателей, и некоторые мишени при этом являются гигантами. За последние месяцы злоумышленники нанесли удары по JBS - крупнейшему в мире производителю мяса, а также Apple.

С другой стороны, подобные эпизоды ощущаются как эскалация. Атаки на ключевые государственные сектора, такие как здравоохранение и критически важные объекты инфраструктуры, подобные трубопроводам, обычно являются элементами войны, мятежей или актов терроризма. Они не теряют своего потенциала беспокоить правительства только потому, что совершаются за деньги, в особенности, когда преступники, совершающие их, приезжают из недружественных стран. Группировки, ответственные за атаки на Службу здравоохранения и Colonial Pipeline, похоже, как и многие подобные им, базируются в России. На своем саммите с Владимиром Путиным 16 июня господин Байден обозначил 16 типов инфраструктуры, в отношении которых он хотел бы исключить кибератаки в будущем.

Снисходительное отношение к киберпреступности неудивительно для режима, возглавляемого таким давним шпионом, как Владимир Путин. Негласные действия, которые государства всегда предпринимали друг против друга — шпионаж, пропаганда, подрывная деятельность, насилие — это, как правило, преступления, по крайней мере, для одной из сторон. Преступники и шпионы скрывались за одними и теми же очертаниями, использовали одни и те же методы и, периодически, совмещали эти роли задолго до того, как их привлекли темные просторы Интернета.

По большей части враждебная деятельность государства носит ненасильственный характер, заключается в сборе информации, полезной для ваших национальных интересов, включая коммерческие интересы ваших компаний, и в дезориентации оппозиции. “Большинство действий в киберпространстве имеют мало общего с применением силы”, - пишет Джошуа Ровнер из Американского университета, который в 2018-19 годах работал в качестве ученого-резидента Агентства национальной безопасности (АНБ) - американского агентства по разведке сигналов, и Киберкомандования - управления Пентагона, которое проводит кибероперации. “Они в значительной степени являются соревнованием в области разведки — попыткой украсть сведения и использовать их для получения относительной выгоды.”

Но масштаб, скорость и легкость, с которыми теперь может проходить это соревнование, изменились. Роберт Ханссен, один из самых результативных агентов КГБ за всю историю, предоставил обработчикам тысячи страниц секретных материалов. Но он делал это в течение 20 лет, с 1979 по 2001 год. Василий Митрохин, разочаровавшийся сотрудник архива КГБ, украл поразительные 25000 страниц материалов за период с 1972 по 1984 год, спрятав кипы документов под полом своей дачи, но ему потребовалось еще восемь лет, чтобы передать эти сведения британской Ми-6.

И наоборот, китайские хакеры, проникшие в американское управление по управлению персоналом в 2014 году, получили доступ к записям 21,5 млн человек «одним махом» — объем, который, если бы его распечатали, заполнил бы целый парк грузовиков. Некоторые считают, что способность похищать сведения в столь значительных масштабах качественно отличается от прежних форм шпионажа: не просто шпионаж, а война, или какой-то гибрид шпионажа и войны, или что-то совершенно новое. Некоторые считают, что способность похищать сведения в столь значительных масштабах качественно отличается от прежних форм шпионажа: это не просто шпионаж, а война, или некий гибрид шпионажа и войны, или что-то совершенно новое.

В прошлом году Америка раскрыла колоссальную хакерскую кампанию, которая, скомпрометировав производителя программного обеспечения SolarWinds, проникла в ряд правительственных ведомств. Аргументы, приводимые администрацией Байдена в обоснование своих последующих санкций против России, которую она обвинила в нападении, были красноречивыми. Одним из них был явный размах и масштаб проникновения. Однако, оставалась обеспокоенность по поводу того, что подобный потенциал может легко перейти от массового шпионажа к массовому саботажу. Масштаб нападения означал “фактическое объявление войны Россией Соединенным Штатам”, - объявил Дик Дурбин, сенатор от демократов.

Демаркация становится еще более сложной, когда к ней присоединяются негосударственные субъекты, либо в качестве правонарушителей, либо в качестве жертв. Атака на Colonial Pipeline показала, что частные вымогатели теперь амбициозны — и, учитывая новый уровень обеспокоенности, вероятно, безрассудны – достаточно, чтобы покушаться на жизненно важные государственные интересы. Атака на Sony Pictures в 2014 году показала, что государства могут попытаться уничтожить частные корпорации; Sony вызвала гнев Северной Кореи, высмеяв ее верховного лидера Ким Чен Ына, а в результате огромное количество «грязного корпоративного белья» самой компании было выставлено на всеобщее обозрение.

Доброе имя Sony было не столь важным для какого-либо правительства; иные же действия государств против компаний – вполне могут иметь значение. В 2017 году Россия провела кибератаку наподобие программ-вымогателей - NotPetya, против компаний в Украине, с целью нанести ущерб экономике страны. Атака распространилась далеко за пределы Украины; Россию обвинили в причинении ущерба в размере 10 миллиардов долларов по всему миру. Одной из пострадавших сторон стала Mondelez International – американская компания по производству закусок, которая в результате предъявила страховое требование на сумму 100 миллионов долларов. Однако, в Zurich American Insurance выплачивать компенсацию отказались, ссылаясь на оговорку-исключение в случае “враждебного или околовоенного нападения” в политике компании. Дело передано в суды штата Иллинойс, где в настоящее время находится на рассмотрении.

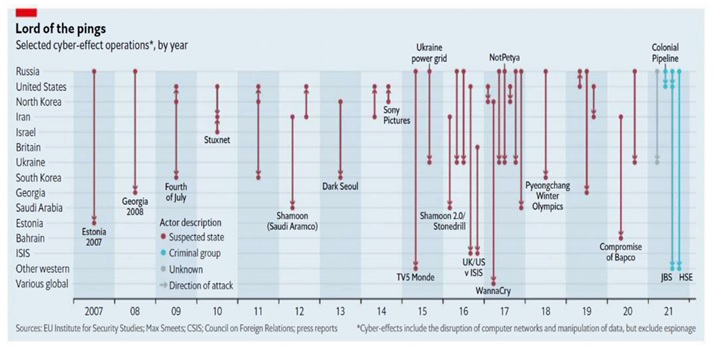

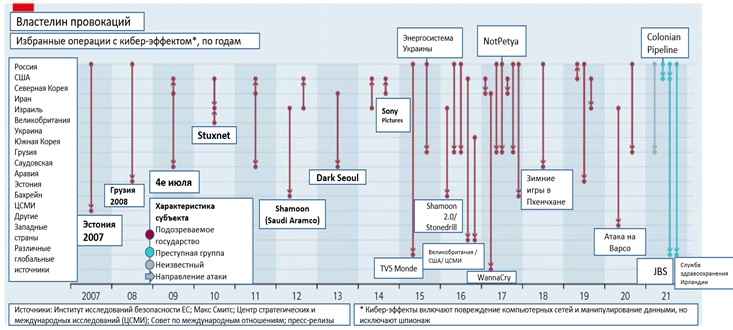

Рис.1 Оригинал диаграммы

Уникальные кражи

В целом, однако, мало что указывает на то, что причинение ущерба в растущих масштабах с помощью вирусов-вымогателей, управляется государством, как, вероятно, это было с NotPetya. По большей части речь идет лишь о лояльности государства. Вымогатели пользуются безнаказанностью до такой степени, что принимающие их страны остаются равнодушными к ущербу, который они причиняют вовне, — хотя, иногда страна-хозяин тоже может потребовать от них оказания «мерзкого одолжения».

Королевский институт объединенных служб – аналитический центр, проанализировал 1200 атак вымогателей, большинство из которых было совершено в прошлом году. Два из его итоговых заключений проясняют мотивы вымогателя. Тот факт, что 60 % жертв базировались в Америке или имели там свои штаб-квартиры, можно объяснить законом Саттона: вот где находятся деньги. Тот факт, что в России и большинстве других постсоветских стран жертв не было, можно объяснить другими правилами — правилами о действиях, которые неуместны на вашем собственном пороге или там, где вы едите.

Распространение программ-вымогателей может отражать и, несомненно, обострять межгосударственную напряженность, но это не напрямую обусловлено действиями государства. В основном это связано с повышением способностей и возможностей.

Самые ранние примеры того, как люди взламывали компьютеры, шифровали файлы и требовали оплаты в обмен на расшифровку, были «мелочью» - способом получить несколько сотен долларов от кого—то, кто не хотел терять драгоценные семейные фотографии. Превращение этого процесса в криминальную индустрию, охотящуюся на крупные организации, отчасти объясняется воспроизводимостью, которую так легко обеспечивает цифровая сфера - преступники могут совершить десяток атак так же легко, как и одну. По мере того как бизнес становился все более прибыльным, технологии становились все лучше; более крупные выкупы позволяют преступникам приобретать более сложные “эксплойты”, которые, в свою очередь, позволяют проводить более масштабные атаки. Распространение удаленной работы также дало свой эффект, обеспечив преступников гораздо более широкими возможностями проникновения в корпоративные сети.

Развитие криптовалют, обеспечивающих удобный и неприметный способ оплаты для законопослушных жертв, добавляет преступлению заманчивости. Chainalysis – американская фирма, которая изучает базы данных “блокчейн”, обеспечивающих эти валюты, считает, что хакеры заработали около 350 миллионов долларов в виде криптовалютных платежей за 2020 год, что в четыре раза больше, чем годом ранее. Все чаще хакеры предпочитают биткоину современные криптовалюты, такие как Monero или Zcash, разработанные с учетом конфиденциальности. Тот факт, что блокчейн делает транзакции с использованием биткойн-“кошельков” общедоступными, помог американской полиции вернуть около половины суммы выкупа за Colonial Pipeline после того, как он был выплачен.

Индустрия кибербезопасности, задача которой состоит в защите своих клиентов от подобных атак, выглядит чрезвычайно неэффективной. По оценкам Microsoft, ежегодные расходы на антивирусное программное обеспечение, брандмауэры и тому подобное составили около 124 миллиарда долларов в 2020 году, что означало рост на 64 % за пять лет. В прошлом году группа экспертов по кибербезопасности Debate Security опубликовала отчет, в котором указывалось, что, несмотря на все эти усилия среднее число нарушений, ежегодно регистрируемых консалтинговой компанией Accenture, возросло. По общему признанию, нарушений могло бы стать еще больше, если бы не увеличение расходов на кибербезопасность, но этот вывод трудно счесть обнадеживающим. Кьяран Мартин, руководивший созданием Национального центра кибербезопасности Великобритании – оборонительного подразделения ее агентства по разведке сигналов – был одним из авторов этого доклада. Он утверждает, что то, как работает бизнес, в корне неверно.

Отравленные пилюли

Подзаголовок доклада — “Является ли кибербезопасность новым "рынком лимонов"?” — перекликается с известным исследованием эффекта “асимметричной информации” на рынке подержанных автомобилей. Джордж Акерлоф, экономист, утверждал, что, поскольку покупатели не могут надежно распознавать высококачественные подержанные автомобили, они не захотят платить высокие цены. Продавцы хороших автомобилей, в связи с этим, вытесняются с рынка, уступая место тем, кто продает более дешевые, низкосортные “лимоны”.

Господин Мартин считает, что сфера кибербезопасности погрязла в подобной асимметрии. Ян Леви, технический директор Национального центра кибербезопасности Великобритании, отмечает, что многие отрасли работают во многом так же, как средневековая магия: “Купите мой волшебный амулет, и Вы в порядке”. Покупателям трудно выбрать эффективные инструменты защиты от темных искусств «из отбросов», и они это понимают. Почти никто из опрошенных руководителей Debate Security не смог договориться о том, как измерить эффективность программного обеспечения, которое они приобретали. Было много рассуждений о необходимости “скрестить пальцы” и “взять то, что мы можем себе позволить”. Фиксация проблемы, по утверждению Мартина, вероятно, потребует разработки общих стандартов оценки того, насколько хорошо в действительности работает программное обеспечение кибербезопасности.

С учетом того, что они находятся «на крючке» из-за постоянно растущих потерь от программ-вымогателей, страховые компании – и этого стоит ожидать - будут настаивать на подобных стандартах. В 2020 году перестраховочная компания Munich Re подсчитала, что рынок киберстрахования стоил 7 миллиардов долларов, а к 2025 году может достичь в цене 20 миллиардов долларов. Однако, Келли Бисселл из Accenture утверждает, что страховщики зачастую приходят к выводу, что самый простой способ справиться с атакой на фирму, которую они застраховали, - это просто заплатить; это может свести к минимуму единовременные затраты, хотя и поощряет новые атаки в будущем.

Франция, которая, по данным Emsisoft - фирмы по кибербезопасности - понесла убытки от вымогателей в размере более 5,5 миллиардов долларов за 2020 год, уступая первенство в этом только Америке, занимает жесткую позицию в данном вопросе. “Что касается программ-вымогателей, мы не платим и не будем платить”, - заявила Джоанна Брусс, французский прокурор, на недавнем обсуждении в сенате. В мае AXA - крупный французский страховщик, которому власти предоставили кредит - заявил, что прекратит выпускать полисы, допускающие возмещение потерь за вымогательство.

Пресечение выплат за вымогательство и установление стандартов кибербезопасности - то, что одобряет господин Мартин, — два пути для правительств защитить от коммерческих кибератак своих корпоративных граждан и инфраструктуру, которую они контролируют. Поступая таким образом, они могут хоть как-то защитить себя, в том числе и от прямого нападения со стороны других государств.

Наступательный киберпотенциал в настоящее время широко распространяется среди государств и активно используется в военных кампаниях. В своей войне против «Исламского государства» Великобритания и Америка использовали кибератаки для подавления пропаганды группировки, нарушения работы ее беспилотников и, таким образом, для общего смятения в ее рядах. Кибернападения также используются для причинения физического ущерба во времена, когда официально война не объявлена. Рассмотрим новаторский американо-израильский вирус Stuxnet, который заставил иранские центрифуги разорваться на части десять лет назад, или успешный саботаж Россией энергосистемы Украины в 2015 и 2016 годах.

Достижение впечатляющих физических результатов – исключительно трудное и чрезвычайно редкое явление. Но в некоторых случаях это может дать злоумышленнику преимущества. Гэри Браун - профессор Американского Университета национальной обороны, который был первым старшим юрисконсультом Киберкомандования - утверждает, что государства более терпимы к “кинетическим эффектам”, вызванным онлайн-операциями, нежели чем к тем, которые являются результатом вооруженных провокаций. Если бы иранские войска спецназначения напали на израильские заводы по обработке воды в апреле 2020 года, результатом могла бы стать война. Приписываемая Ирану кибератака, целью которой было повышение уровня хлора в питьевой воде, вместо этого вызвала лишь относительно прохладный ответный киберудар Израиля по иранскому порту. Однако, израильские войска нанесли авиаудары по объектам в секторе Газа, которые они связывают с кибератаками ХАМАС - воинствующей палестинской организации.

Реакция на кибератаки в виде ответных ударов может стать нормой – это более решительно, чем подставить вторую щеку или подать дипломатическую жалобу, но менее рискованно, чем отвечать с применением физической силы. Подобная позиция также может служить сдерживающим фактором. Америка, согласно предстоящему исследованию Международного Института стратегических исследований - аналитического центра, обладает “наступательным киберпотенциалом... более развитым, чем у какой-либо другой страны”. Широко распространено мнение, что Америка использовала его для «опережающего выстрела» по Северной Корее: Интернет диктатуры подвергся непонятному отключению вскоре после атаки на Sony. Требование господина Байдена о том, чтобы некоторые сферы были освобождены от преступных атак, сопровождалось угрозой ответить тем, что он назвал “очень значительным киберпотенциалом Америки”.

Вполне возможно, что процессы обороны, сдерживания и нападения будут размываться. В последнее время киберкомандование использует стратегию “Обороняться заранее”, которая предполагает наблюдение за неприятельскими хакерами до того, как они проникнут в американские сети — что, учитывая отсутствие в компьютерных сетях никому не принадлежащих буферных зон, неизбежно приводит к вмешательству в сети других. “В киберпространстве нет "открытого моря" или "международных вод"”, - пишет Эрика Боргард, работавшая в американской комиссии киберпространства Solarium - национальной целевой группе.

Добро пожаловать на вечеринку, приятель

По мере того, как все больше государств развивают сильный и активный киберпотенциал, идея о том, что лучшая – а возможно, единственная — форма защиты — это нечто очень близкое к нападению, указывает на интенсивно возрастающую конкуренцию за компьютерные сети. “Возможно, оборона заранее необходима, чтобы подорвать особенно безрассудные и наглые кампании”, - полагают Джейсон Хили и Роберт Джервис из Колумбийского университета. “Но в долгосрочной перспективе это может однажды спровоцировать более серьезный конфликт”. Поскольку Россия и Китай едва ли вообще признаются в проведении киберопераций, невозможно сказать, насколько далеко они продвинулись в одном и том же направлении.

Кроме того, по мере роста государственных возможностей, несомненно и то, что преступные навыки также будут развиваться. Кибервозможности легко распространяются и становятся доступными для субъектов с ограниченными ресурсами. Рейтинг наступательной “киберсилы”, созданный Центром Belfer при Гарвардском университете в прошлом году, поставил Израиль и Испанию на третье и четвертое место соответственно, а Иран, Нидерланды и Эстония вошли в первую десятку. Частные фирмы, такие как израильская группа NSO и итальянская команда хакеров, продают мощные хакерские инструменты, позволяющие государствам быстро наращивать свой собственный киберпотенциал. Трудно представить, что все эти возможности не попадут в руки преступников, которые обитают в том же пространстве. Вымогатели, требующие выкупы; шпионы, присваивающие данные; государства, распространяющие дезинформацию; - будут находиться рядом друг с другом, в мультиплексированном режиме на одних и тех же каналах, чего раньше не бывало. “Киберпространство как область проведения военных операций и операций по обеспечению национальной безопасности сосуществует с киберпространством как сферой повседневной жизни”, - утверждает господин Мартин. “Это одно и то же пространство”.

Материалы рубрики Обзоры СМИ содержат оценки исключительно зарубежных СМИ и не отражают позицию редакции

Читайте другие материалы журнала «Международная жизнь» на нашем канале Яндекс.Дзен.

Подписывайтесь на наш Telegram – канал: https://t.me/interaffairs

19:20 15.12.2021 •

19:20 15.12.2021 •