Информационно-коммуникационные технологии (ИКТ) становятся ключевым фактором мировой политики и экономики. Они несут не только уникальные возможности, но и глобальные угрозы. Информационные диверсии в ИКТ-пространстве стали новым орудием негосударственных коллективных и индивидуальных субъектов.

Информационные методы превращаются в важный элемент военного потенциала государств, дополняющий, а иногда и заменяющий обычные военные средства. ИКТ могут стать детонатором развязывания межгосударственного военного конфликта, а кибервойны одних государств против других могут оказаться не менее разрушительными, чем традиционные. Ни одна страна в мире не может считать себя защищенной от трансграничных информационных угроз и не в состоянии решить проблемы информационной безопасности в одиночку.

В статье представлены результаты научного анализа процесса нарастания угроз в сфере ИКТ в военно-политической области с целью поиска ответа на вопрос: возможно ли сотрудничество мировых держав в этой сфере или неизбежна дальнейшая нарастающая конфронтация? В рамках предлагаемого анализа используется модель деления противоборства на три вида: борьба влияния, вооруженная борьба и борьба с инфраструктурами.

Пока не существует единого общепринятого на международном уровне определения понятий «информационная угроза» и «киберугроза». Естественным результатом разногласий в терминологии между ключевыми государственными акторами является то, что исследования приводят к различным выводам и предлагают разные решения проблем, что ограничивает эффективность межгосударственного сотрудничества и усложняет продолжающиеся дебаты о минимизации и противодействии этим угрозам. Поэтому на данном этапе в международном контексте используются компромиссные термины «информационно-коммуникационные технологии (ИКТ)» и «угрозы в сфере ИКТ».

Информационно-коммуникационные технологии (ИКТ) - процессы и методы взаимодействия с информацией, которые осуществляются с применением устройств вычислительной техники и средств телекоммуникации1.

Под ИКТ-угрозами в военно-политической сфере в настоящее время понимаются информационно-технологические угрозы или киберугрозы (хакерство и хактивизм, вывод сервера из строя, хищение и шпионаж, саботаж и разрушение, стратегические атаки и информационное противоборство), информационно-психологическое воздействие, вмешательство во внутренние дела государства, террористическая и экстремистская деятельность в этой сфере. Все, что связано с вызовами внутри ИКТ и от ИКТ.

ИКТ-средства в борьбе влияния

Высшей формой противоборства является борьба влияния, цель которой привести противника к принятию решений, выгодных для воздействующей стороны. Эта форма считается наиболее рациональной в силу относительно малых затрат и высокой эффективности. В случае недостижения цели в рамках «чистой» борьбы влияния традиционным способом вплоть до последнего времени оставался переход к вооруженной борьбе. В результате противник с помощью военной силы приводился в состояние, когда его политическое руководство вынуждено принимать выгодные для воздействующей стороны решения. Однако сегодня ситуация изменилась. В рамках новой реальности силовое обеспечение борьбы влияния может осуществляться без развязывания вооруженной борьбы, но посредством борьбы с инфраструктурами.

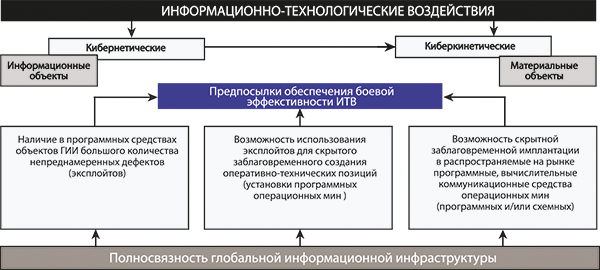

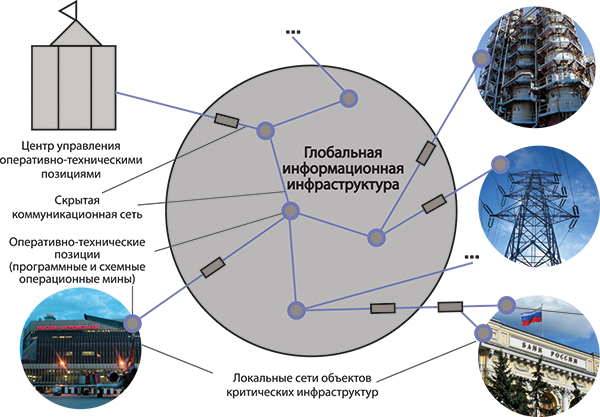

Это стало возможным из-за лавинообразного ускоренного развития ИКТ; в связи с глобальной компьютеризацией, оказавшей огромное влияние на эффективность борьбы влияния; в связи с так называемым сетецентрированием техносферы; появлением средств кибернетического и киберкинетического воздействия*, (*В случае, если технологии применяются по отношению к информационным объектам, говорят о кибернетическом воздействии на них, если по отношению к материальным - о киберкинетическом воздействии.) способного выводить из строя целые сегменты критически важных объектов государственной инфраструктуры (см. Рисунок 1). Это предоставляет новые возможности борьбы с инфраструктурами. При этом ущерб от воздействий на инфраструктуру могут понести также и социумы, которые входят в объект борьбы влияния, но жизнедеятельность которых зависит от объектов инфраструктуры.

Рисунок 1.

ИКТ-средства и угрозы в военной сфере2

ИКТ предоставляют исключительные, уникальные возможности в рамках борьбы влияния. Одной из самых эффективных является так называемая «мягкая сила», ее создатель и теоретик - США. Соединенные Штаты стали также общепризнанным мировым лидером и в практическом применении «мягкой силы». Использование этой стратегии напрямую связано с важнейшей современной ИКТ-угрозой - вмешательством во внутренние дела государств.

За последние десятилетия насчитываются десятки фактов такого вмешательства: «Бульдозерная революция» (Югославия, 2000 г.); подготовка вторжения с применением ИКТ (Афганистан, 2001 г.); «Революция роз» (Грузия, 2003 г.); вторжение с применением ИКТ (Ирак, 2003 г.); «Оранжевая революция» (Украина, 2004 г.); «Революция тюльпанов» (Киргизия, 2005 г.); «Жасминовая революция» (Тунис, 2011 г.); «Твиттерная революция» («Революции лотоса») (Египет, 2011 г.); гражданская война (Ливия, 2011 г.); Евромайдан (Украина, 2013-2014 гг.); «Революция розеток» (Армения, 2015 г.); гражданская война (Сирия, 2011 г. - наст. время). Все они осуществлялись с использованием новых на момент применения ИКТ-возможностей.

Успешные для авторов стратегии «мягкой силы» операции с применением ИКТ (финансовая, организационная, материально-техническая, информационная и идеологическая деятельность) позволяют с высокой степенью вероятности прогнозировать дальнейшее совершенствование и использование подобных методов в будущем с целью вмешательства во внутренние дела государств.

Таким образом, одной из исключительных особенностей противоборства влияния на современном этапе является возможность психологического воздействия с помощью современных ИКТ не только на отдельных людей, включая государственных лидеров, но и на огромное количество людей, на социум в максимально короткие и четко обозначенные временные сроки. Методы этого воздействия включают манипуляцию, дезинтегрирование, дефрагментирование и т. д. Следовательно, одной из самых актуальных проблем современного этапа международных военно-политических отношений стало обеспечение информационно-психологической безопасности социума - его защищенности от угроз информационного воздействия на сознание образующих его индивидуумов.

ИКТ в борьбе с инфраструктурами

Еще одной уникальной характеристикой современного этапа стали супервозможности, которые предоставляют ИКТ в рамках борьбы с инфраструктурами. Речь идет о вредоносном воздействии на критически важные государственные объекты инфраструктуры, под которыми понимаются системы и средства, настолько жизненно важные для страны, что нарушение их работы или уничтожение оказывает необратимое негативное воздействие на национальную и экономическую безопасность, здравоохранение, правопорядок и т. д. При этом безопасность критической инфраструктуры (КИ) - это защищенность от угроз, реализуемых с применением специальных информационных технологий для разрушения либо для недопустимого использования этих объектов3.

Страны с наиболее развитой ИКТ-сферой в ходе борьбы с инфраструктурами реализуют комплекс мер, направленных, с одной стороны, на минимизацию возможностей своих оппонентов по деструктивному воздействию на свои КИ, а с другой - на заблаго-временную скрытую подготовку глобальных систем (киберагентурных сетей) для контроля и реализации аналогичных воздействий на ключевые объекты критических инфраструктур других государств (см. Рисунок 2).

Рисунок 2.

Проблема обеспечения информационной безопасности критически важных государственных объектов инфраструктуры4

Одна из первых известных на сегодняшний день кибератак произошла еще до появления Интернета в 1982 году в СССР. Тогда группа хакеров установила вирус «троян» в SCADA-систему, контролирующую работу сибирского нефтепровода, что привело к мощному взрыву. О том, что эта атака была организована ЦРУ США, стало известно только в 2004 году, когда бывший секретарь Министерства обороны США и советник Р.Рейгана Томас Рид опубликовал свою книгу «At the Abyss: An Insider’s History of the Cold War».

Первая в истории кибератака на интернет-инфраструктуру произошла в 2007 году, когда в Эстонии ряд атак обрушил сайты различных организаций, включая парламент, различные министерства, банки, СМИ и т. д. Урмас Паэт, министр иностранных дел Эстонии, публично обвинил в причастности к атакам российские власти без предоставления каких-либо доказательств. Согласно документу, опубликованному сайтом WikiLeaks, посольство США получило сообщение о том, что, вероятно, источниками кибератак была не Россия.

С тех пор происходило и происходит огромное количество кибернападений на КИ. В настоящее время более 30 стран обладают программным обеспечением (ПО) для нападения на объекты КИ. При этом средний ущерб от целевой кибератаки на КИ составляет 1,7 миллионов, а потери промышленной компании от кибератак - более 0,5 млн. в год. Растущая сложность оборудования и ПО КИ ведут к росту вероятности ошибок и уязвимостей, что может быть использовано противником.

Важнейшим событием в ряду атак на КИ стало первое и пока единственное применение кибероружия в 2009-2012 годах: целенаправленное вредоносное воздействие на физические объекты критической инфраструктуры Исламской Республики Иран с применением ИКТ для ограничения суверенитета государства, изменения его внутренней и внешней политики. Комплексные массированные атаки вредоносных компьютерных программ Stuxnet, Duqu, Wiper, Flame и др. были направлены на ядерные объекты: АЭС в городе Бушер и завод по обогащению урана в городе Натанз, на объекты нефтеперерабатывающей промышленности. Большинство экспертов мира по целому ряду критериев считают эти события первым случаем реальной кибервойны. Подобные вредоносные программы представляют собой перспективное, без преувеличения, стратегическое оружие.

Вредоносному воздействию ИКТ подвергались в последние годы правительственные органы, системы водоснабжения, жилищно-коммунальные, финансовые и налоговые, энергетические, топливные, атомные и транспортные системы, крупные производственные предприятия и т. д. Их количество в последнее время исчисляется десятками миллионов в год. При этом очень многие инциденты происходят с участием сотрудников предприятий. А это значит, что проблемы психологического воздействия с применением ИКТ и здесь приобретают важнейшее значение.

Проблема влияния ИКТ на безопасность военных объектов

Угроза, связанная с вредоносным влиянием ИКТ на безопасность военных объектов как части критически важной инфраструктуры государства, безусловно, является глобальной. При этом особого внимания требует защита стратегических вооружений, система предупреждения о ракетном нападении (СПРН), система командования ядерным оружием (ЯО) и контроля над ним, системы противовоздушной и противоракетной обороны.

На сегодняшний день создан широкий спектр ИКТ-средств для применения в военной области. Это, в частности, борьба с системами управления (Command and Control Warfare (C2W) - военная стратегия с применением ИКТ на поле боя для физического разрушения командной структуры противника; разведывательное противоборство (Intelligence-Based Warfare (IBW) - наступательные и оборонительные операции с помощью автоматизированных систем, которые, в свою очередь, являются потенциальными объектами кибератак; электронное противоборство (Electronic Warfare) - военные действия, включающие электронные атаки и защиту, а также поддержку электронного противоборства (в русскоязычных источниках эквивалентом понятия «электронное противоборство» часто является «радиоэлектронная борьба» - РЭБ); военные средства, способствующие проведению информационных операций, в частности, включающие стратегические коммуникации, операции в киберпространстве и космосе, военные операции по поддержке информации, специальные технические процедуры, совместные операции электромагнитного спектра и т. д.

ИКТ-угрозы можно отнести к различным элементам военной организации и инфраструктуры. Но блок ИКТ-угроз в сфере ЯО - безусловно, важнейшими.

Проблемой №1, самой серьезной, хотя и маловероятной, является влияние ИКТ на рост вероятности несанкционированного запуска баллистических ракет (БР), а также влияния на принятие решения о применении ЯО. Задача защиты БР от несанкционированных пусков возникла с момента создания первых ракет. Она каждый раз решается заново при создании новых БР, постановке их на дежурство, подготовке и проведении испытательных, учебно-боевых и контрольно-боевых пусков.

Несмотря на то, что в период холодной войны и США, и СССР всегда были обеспокоены возможностью случайных или несанкционированных запусков, история внедрения новых технологических достижений доказывает, что улучшение технических характеристик всегда обгоняет повышение безопасности.

За десятилетия существования ЯО и в Соединенных Штатах, и в России (СССР) были случаи технических сбоев и человеческих ошибок, которые могли бы спровоцировать ядерный запуск. Избежать такой ситуации в будущем будет еще сложнее. Снижение вероятности случайного запуска (а эта вероятность никогда не равна нулю) будет стоять более остро по мере перехода войск стратегического назначения в разных странах на цифровые технологии передачи и обработки информации. Так, по данным МО РФ, Ракетные войска стратегического назначения (РВСН) РФ полностью перейдут на цифровые технологии к 2020 году.

Эта проблема продиктована следующими возможностями ИКТ: получение ложной информации от СПРН о запуске баллистических ракет с ЯО со стороны противника; вредоносное внедрение в управление коммуникационными системами в командных пунктах РВСН для создания ситуации несанкционированного пуска; непосредственное внедрение в электронные системы командования и контроля ЯО. Во время хакерских нападений могут быть повреждены или разрушены каналы коммуникаций, созданы помехи в системе управления вооруженными, в том числе ядерными, силами, а также снижена уверенность военных, принимающих решения, в работоспособности и эффективности систем управления, командования и контроля (например, нападавшие могут использовать DDoS-атаки для нарушения систем коммуникации, управления и целеполагания).

В кризисной ситуации ИКТ-нападения могут негативно повлиять на принятие решения об ответных действиях. Угроза выведения из строя военных систем под воздействием ИКТ-средств может сократить поиск альтернатив военным действиям и создать значительные проблемы для успешной передачи сигналов. Таким образом, «лестница эскалации конфликтов» сократится, особенно на этапе между использованием обычных и ядерных вооружений.

Кроме того, эта проблема связана с возможностями использования так называемого «ложного флага» при кибервмешательстве, когда операции проводятся так, чтобы создавалось впечатление, что они были выполнены другим субъектом. Не исключена также возможность восприятия каких-то действий в качестве начального этапа перехода к условиям гарантированного взаимного уничтожения. Все это повышает вероятность несанкционированного запуска БР, а следовательно, снижает уровень стратегической стабильности.

Возвращаясь к нашей модели противоборства, отметим, что в условиях острой военно-стратегической обстановки возможен сценарий заблаговременно подготовленного, скрытого, масштабного, разрушающего ИКТ-воздействия на объекты КИ, от функционирования которых зависят боеготовность и боеспособность армии и флота. После этого в условиях результатов борьбы с инфраструктурой методами борьбы влияния с угрозой применения военной силы может осуществляться нарастающее давление на руководство государства с целью принятия им решений, составляющих цель агрессии.

Однако еще одной уникальной особенностью ИКТ является взаимная, или даже равная уязвимость крупных государств. Во-первых, государства с наиболее развитой ИКТ-сферой наиболее уязвимы. Во-вторых, при отсутствии каких бы то ни было ограничений существуют стимулы для создания и взаимного применения ИКТ в военно-политических целях для враждебных действий и актов агрессии всеми мировыми державами. В-третьих, для страны - лидера ИКТ-противоборства существует серьезная опасность, связанная с возможностью контроля, дезинформации и манипулирования со стороны компетентного противника. Это возможно, если компетентный противник выявит киберагентурные сети лидера, будет их эксплуатировать и наблюдать за лидером, не затратив при этим никаких усилий (кроме усилий на выявление). И, наконец, самая серьезная угроза связана с серьезным снижением уровня стратегической стабильности посредством вредоносного применения ИКТ.

Эта проблема важна для всех участников международных отношений. И если еще в прошлом году уровень стратегической стабильности можно было приблизительно приравнять к уровню в период Карибского кризиса 1962 года, то сегодня уровень стратегической стабильности, возможно, ниже. Сегодняшняя ситуация отличается еще большей, чем в 1962 году неопределенностью, непредсказуемостью, отсутствием каких бы то ни было общих правил в международных военно-политических отношениях.

Что делать?

Для того чтобы сделать ИКТ-пространство более устойчивым и безопасным, необходимо решить целый комплекс очень сложных задач. Вот некоторые из них.

1. Включать вопросы безопасности ИКТ в переговоры по ЯО и стратегической стабильности на двусторонней и многосторонней основах с участием России.

2. Развивать меры по укреплению доверия в сфере ИКТ на двустороннем и многостороннем уровнях с участием России.

3. Возобновить и развивать взаимодействие РФ - США в соответствии с Совместным заявлением президентов России и США от 17 июня 2013 года о практических взаимовыгодных мерах по дальнейшему продвижению норм мирного и законного поведения в отношении использования ИКТ на межгосударственном уровне.

4. Государствам с ЯО совершенствовать: систему выявления и нейтрализации на максимально ранней стадии угроз безопасности техносферы и их источников; информационную безопасность КИ, военных объектов; эффективность подготовки персонала (унификация, территориальное распределение, дублирование обработки данных, «воздушная прослойка», узкая специализация ПО и т. д.). Кроме того, обеспечивать боевую устойчивость своих вооруженных сил, в первую очередь стратегических сил сдерживания, на фоне возможной деградации объектов КИ, от состояния которых зависят их функционирование и применение.

5. Развивать теоретические, методологические и практические научные исследования проблем стратегической стабильности и информационной безопасности.

6. Создавать международный режим контроля над вредоносным ИКТ под эгидой ООН.

1ГОСТ Р 52653-2006 Информационно-коммуникационные технологии. Термины и определения. Библиотека ГОСТов // URL:http://vsegost.com/Catalog/30/30.shtml.

2Шеремет И. Киберугрозы России растут - часть I. Военно-промышленный курьер ВПК // URL: https://www.vpk-news.ru/articles/19092.

3Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации (Утверждены Президентом Российской Федерации Д.Медведевым 3 фев. 2012 г., №803). Совет безопасности Российской Федерации // URL: http://www.scrf.gov.ru/security/information/document113/.

4Шеремет И. Указ. соч.